Szczepionka chroni niemowlęta

18 października 2007, 15:08Po raz pierwszy w historii pojawiła się szczepionka przeciwko malarii, którą można z powodzeniem stosować u niemowląt. To niezwykle ważne wydarzenie, gdyż malaria jest jednym z największych zabójców mieszkańców Czarnego Lądu.

Włamanie po rusztowaniu

8 września 2008, 23:52Wirus HIV nie przestaje zaskakiwać. Najnowsze badania pokazują kolejny mechanizm umożliwiający jego wnikanie do komórek i ich niszczenie. Informację o odkryciu publikuje czasopismo Cell.

Inhalator z GPS-em

9 kwietnia 2009, 08:38Epidemiolog David Van Sickle z University of Wisconsin-Madison obmyślił ciekawy sposób na śledzenie czynników środowiskowych wyzwalających ataki astmy – zamontowanie w inhalatorze odbiornika GPS, który wysyła informacje o swoim położeniu po zaaplikowaniu dawki leku.

Przestępcy korzystają na walce z The Pirate Bay

3 listopada 2009, 11:30Próby zamknięcia serwisu The Pirate Bay spowodowały, że w trzecim kwartale bieżącego roku liczba witryn umożliwiających nielegalne dzielenie się plikami wzrosła trzykrotnie. Niektóre z tych witryn zostały jednak założone przez cyberprzestępców i rozpowszechniają szkodliwy kod.

Lemoniada — odkamieniacz dla nerek

25 kwietnia 2010, 09:32Kamica nerkowa to powszechna choroba, z której wielu sobie nie zdaje sprawy. Do czasu aż dopadnie ich atak bólu. Usuwanie kamieni nerkowych nie jest trudne, ale to powracająca dolegliwość. Jest jednak niekłopotliwy sposób, aby in zapobiegać: lemoniada.

Chiński rząd psuje Gmaila

21 marca 2011, 12:13Google oskarżyło chiński rząd o zakłócanie pracy Gmaila w Państwie Środka. To kolejna odsłona konfliktu wokół popularnego serwisu pocztowego.

USA atakowane przez 12 chińskich grup

12 grudnia 2011, 18:49Za większością cyberataków na amerykańskie firmy i agendy rządowe stoi zaledwie 12 chińskich grup cyberprzestępczych. Są one w dużej mierze albo wspierane, albo wręcz sterowane przez rząd w Pekinie. Chiny tradycyjnie już odrzucają wszelkie oskarżenia o zaangażowanie w cyberataki.

Obcy wyskakuje na brzeg

6 grudnia 2012, 11:35Sumy europejskie (Silurus glanis) z rzeki Tarn nauczyły się polować na gołębie skalne (Columbia livia Gmelin). Wydostają się na brzeg obleganej przez ptaki wysepki, łapią je i wciągają do wody.

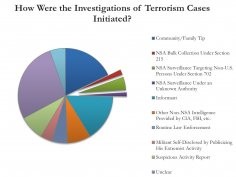

Masowe podsłuchy nie chronią przed aktami terroru

14 stycznia 2014, 17:46Analiza przeprowadzona przez New America Foundation potwierdza przypuszczenia, że inwigilacja prowadzona na masową skalę przez NSA ma niewielkie znaczenie w zwalczaniu aktów terroryzmu. Autorzy raportu przeanalizowali 225 śledztw związanych z działalnością terrorystyczną

Poważna dziura w Windows XP

3 grudnia 2014, 10:49Cisco poinformowało o odkryciu poważnej dziury w Windows XP. Błąd występuje w sterowniku systemu plików FAT32, a napastnik może go wykorzystać do przejęcia kontroli nad komputerem. Dziura taka została załatana w październiku w systemach Windows Server 2003, Vista oraz Server 2008